فئات: مقالات مميزة » أتمتة المنزل

مرات المشاهدة: 7622

تعليقات على المقال: 1

إنترنت الأشياء - ما هذا؟

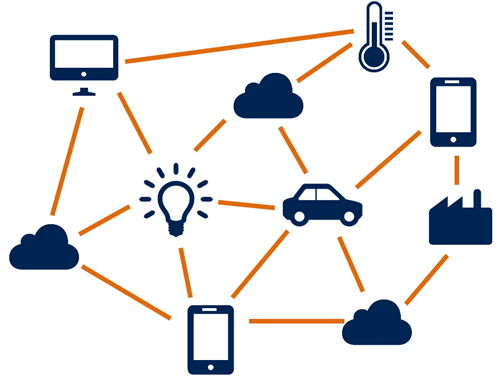

إن Internet of Things (IoT) عبارة عن شبكة واسعة من الكائنات المتصلة عبر الإنترنت وقادرة على تبادل البيانات. لا يقتصر الأمر على الكثير من الأجهزة وأجهزة الاستشعار المختلفة ، التي تربطها قنوات اتصال سلكية ولاسلكية ومتصلة بالإنترنت ، ولكن التكامل الوثيق بين العالمين الواقعي والظاهري ، في البيئة التي يتم فيها التواصل بين الأشخاص والأجهزة.

مفهوم وخلفية ميلاد "إنترنت الأشياء"

بسبب الاستخدام الواسع للهواتف الذكية والأجهزة اللوحية ، ارتفع عدد الأجهزة المتصلة بالإنترنت بحلول عام 2010 إلى 12.5 مليار ، وهذا مع عدد سكان العالم البالغ 6.8 مليار ، أي ما يقرب من شخصين متصلين لكل ساكن على الأرض بالفعل في عام 2010 إلى الشبكة العالمية للجهاز.

هذه الأجهزة قادرة على الاتصال بالشبكة والتفاعل مع بعضها البعض عن طريق Bluetooth ، Zigbee ، شبكات WiFi ، عبر الشبكات الخلوية ، عبر شبكة ساتلية ، إلخ. لا يستبعد المحللون بحلول عام 2020 أن يصل عدد هذه الأجهزة في جميع أنحاء العالم إلى 50 مليار. فيما يتعلق بهذا الوضع ، فليس من المستغرب على الإطلاق أن هذه الظاهرة مثل إنترنت الأشياء أو إنترنت الأشياء ، اختصار إنترنت الأشياء.

يتكون مفهوم إنترنت الأشياء في ظهور شبكة كمبيوتر للأشياء ، وشبكة من الكائنات المادية مع تقنيات متكاملة للتفاعل فيما بينها ومع بيئة المعلومات الخارجية وببساطة مع البيئة الخارجية في العالم الحقيقي.

إن وجود مثل هذه الشبكة العالمية من الأشياء قادر على إعادة البناء بشكل جذري ليس فقط للعمليات الاجتماعية ، ولكن أيضًا إلى حد كبير على العمليات الاقتصادية. وبطبيعة الحال ، سيتم استبعاد أي شخص من الجزء الرئيسي من جميع عمليات وأفعال الأشياء المستقلة ، ولن تكون مشاركته في العمل الحالي للنظام مطلوبة.

تمت صياغة هذه الفكرة في عام 1999 ، عندما أصبح احتمال التوسع واضحًا. وسائل تحديد تردد الراديو أكثر وأكثر على الأشياء ، على تفاعلهم مع أنفسهم ومع العالم من حولهم. منذ عام 2010 ، تشكل الاتجاه بوضوح ، وبدأت تقنية المعلومات الخاصة بالشبكات اللاسلكية والحوسبة السحابية والتفاعل من آلة إلى أخرى ، والانتقال النشط إلى شبكات IPv6 ، التي تم تكوينها بالبرمجيات - في ملء المفهوم بفرص حقيقية.

ميزات "إنترنت الأشياء"

ما هي النتيجة. للاستخدام المحلي ، يكون التأثير هائلاً - يتم توسيع أتمتة المنزل ، وليس ظاهرة جديدة على الإطلاق ، من خلال دمج الأشياء في شبكة الكمبيوتر ، أي من خلال استخدام بروتوكولات الإنترنت ، تتحقق ظاهرة التنفيذ التلقائي الكامل للعملية.

تتفاعل الآن المنبه وتكييف الهواء ونظام الإضاءة ونظام سقي الحدائق ونظام الأمن وأجهزة استشعار الضوء ومستشعرات الحرارة ، وحتى الأدوية المزودة بعلامة RFID ، مع بعضها البعض عبر شبكات الأشعة تحت الحمراء واللاسلكية والطاقة وشبكات التيار المنخفض. يتم تشغيل صانع القهوة ، وتتغير الإضاءة ، ويتم تشغيل تذكير بتناول أقراص حيوية ، والحفاظ على درجة الحرارة ، وتشغيل الري في الوقت المناسب ، وكل هذا مع مراعاة الحاجة إلى توفير الطاقة.

بالمناسبة ، في عام 2008 ، وضع مجلس الاستخبارات القومي الأمريكي "إنترنت الأشياء" على قائمة بست تقنيات محتملة الضرر. أشار التقرير إلى أن انتشار مواقع الإنترنت بشكل غير محسوس ، والتي أصبحت أشياء بسيطة مثل التغليف السلعي أو المستندات الورقية ، يمكن أن يتسبب في ضرر لأمن المعلومات الوطني.

وبحلول عام 2010 ، أصبح "إنترنت الأشياء" هو بالفعل القوة الدافعة وراء فكرة "الحوسبة الضبابية" ، والتي تمتد بمبدأ الحوسبة السحابية لتشمل عددًا كبيرًا من الأجهزة الموزعة جغرافيا المتفاعلة ، وتتحول إلى منصة "إنترنت الأشياء".

الجانب الفني من "إنترنت الأشياء"

حتى إذا لم يكن لدى شيء ما وسيلة اتصال مدمجة ، فقد يكون لديه معرف عليه. يمكن أن يعمل الرمز الشريطي أو رمز الاستجابة السريعة أو كود مصفوفة البيانات كمعرّف. وبالنسبة للأشياء المتصلة بالشبكات ، فإن المعرف ، على وجه الخصوص ، هو عنوان MAC للمحول ، والذي يتم تعريف الجهاز به على مستوى القناة ، لكن هذا ليس ملائمًا للغاية بسبب العدد المحدود من العناوين المتاحة.

يوفر IPv6 فرصة أكبر لتحديد الهوية ، مما يوفر عنوانًا فريدًا على مستوى الشبكة ، ويمكن أن يكون هناك أكثر من 300 مليون عنوان من هذا القبيل على الكوكب لكل أبناء الأرض.

لتحويل المعلومات حول البيئة الخارجية إلى كود سهل الاستخدام للآلة ، يتم استخدام أدوات قياس مختلفة ، والتي تلعب دورًا مهمًا لإنترنت الأشياء ، وتملأ بيئة الحوسبة بالمعلومات ذات الأولوية.

من بين هذه الأدوات أجهزة استشعار مختلفة (الضوء ودرجة الحرارة والرطوبة) وأجهزة القياس (العدادات الذكية) والأنظمة الأخرى ، بما في ذلك أنظمة القياس المتكاملة المعقدة. يتم الجمع بين أدوات القياس في إحدى الشبكات ، على سبيل المثال ، في شبكة من المستشعرات اللاسلكية ، والتي يتم من خلالها بناء أنظمة التفاعل بالكامل بين الأجهزة.

يجب أن تكون أدوات القياس مستقلة قدر الإمكان ، وقبل كل شيء يتعلق بأجهزة استشعار ، توفير الطاقة. تتمثل طرق حل المشكلة في استخدام مصادر الطاقة البديلة ، مثل الخلايا الضوئية ، ومحولات الطاقة الاهتزازية ، وإمدادات الطاقة اللاسلكية ، وما إلى ذلك. وهذا ضروري للتخلص من الحاجة المستمرة لإعادة شحن بطاريات الاستشعار ، واستبدال البطاريات ، إلخ ، بشكل عام ، من أجل انخفاض تكاليف الصيانة.

تشتمل تقنية نقل البيانات الخاصة بإنترنت الأشياء ، من حيث المبدأ ، على جميع البروتوكولات اللاسلكية الحالية. ولكن من المهم للغاية أن تلبي التكنولوجيا المحددة شرط الكفاءة عند السرعات المنخفضة ، وأن تكون متكيفة ومتسامحة مع الأخطاء ، بحيث يمكنها تنظيم نفسها.

الأكثر إثارة للاهتمام من وجهة النظر هذه ، IEEE 802.15.4 ، الذي يحدد الطبقة المادية ويتحكم في الوصول لتوفير شبكات شخصية موفرة للطاقة ، هو أساس البروتوكولات: 6LoWPAN ، ZigBee ، MiWi ، LPWAN ، WirelessHart.

بالنسبة للطرق السلكية ، في المقام الأول ، فإن PLC هي شبكة نقل البيانات عبر أسلاك خطوط الكهرباء ، لأن العديد من الأجهزة لديها اتصال بالشبكة الكهربائية ، وماذا عن العدادات الذكية وآلات البيع وإمدادات الطاقة للإضاءة وأجهزة الصراف الآلي - فهي تحصل دائمًا على الطاقة من التيار الكهربائي .

يعد بروتوكول 6LoWPAN المفتوح وموحدًا من قِبل IETF ، والذي يطبق IPv6 عبر PLC وما يزيد عن IEEE 802.15.4 ، أمرًا واعداً بشكل خاص لإنترنت الأشياء.

قضية أمنية لـ "إنترنت الأشياء"

بصوت واحد ، يصر الخبراء على أن موردي الأجهزة والخدمات لـ "إنترنت الأشياء" ينتهكون مبدأ أمان المعلومات من طرف إلى طرف الموصى به لجميع منتجات تكنولوجيا المعلومات والاتصالات. يقولون أنه يجب وضع أمن المعلومات في بداية التصميم ، ثم الحفاظ عليه فقط طوال الوقت.

لكن ماذا في الواقع؟ تهدف أبحاث HP 2014 الصيفية إلى تحديد المشكلات. تم لفت الانتباه إلى المشكلات من كلا الجانبين - من جانب المطور ومن جانب المستخدم.

في بداية استخدام "الأشياء" ، يحتاج الشخص إلى تغيير كلمة المرور الخاصة بالمصنع إلى كلمة مرور فريدة خاصة به ، لأنه افتراضيًا قد يكون الجلد نفسه في كل مكان. ولكن ليس الجميع في عجلة من أمرنا لتغيير كلمة المرور!

وفي الوقت نفسه ، ليس كل جهاز لديه حماية مدمجة ، وهذه هي الطريقة لاختراق الشبكة المنزلية من خلال جهاز تحول إلى بوابة مفتوحة لمهاجم الإنترنت.من المهم للغاية أن يهتم المستهلك على الفور بتركيب الحماية الخارجية.

أظهرت أبحاث HP أن 7 من أصل 10 أجهزة لا تشفر حركة المرور اللاسلكية! 6 من أصل 10 لديهم واجهة ويب غير آمنة عرضة للبرمجة النصية عبر المواقع. توفر معظم الأجهزة في البداية كلمات مرور غير قوية بدرجة كافية. وأخيرًا ، يقوم 9 من أصل 10 أجهزة دون علم صاحبها بجمع البيانات الشخصية!

وهكذا ، كشفت دراسة HP عن 25 نقطة ضعف متنوعة في أجهزة التلفزيون ، والمقاييس المنزلية ، وأقفال الأبواب ، والمقابس ، وأنظمة الأمان ، وكذلك في مكوناتها السحابية والمتحركة. الاستنتاج محبط: اليوم لا يوجد أمن على إنترنت الأشياء. تشكل الهجمات المستهدفة ، على سبيل المثال ، تهديداً محتملاً عندما يتمكن المهاجم من خلال الإنترنت من الوصول إلى عالم المالك والفضاء الشخصي.

انظر أيضا في electro-ar.tomathouse.com

: